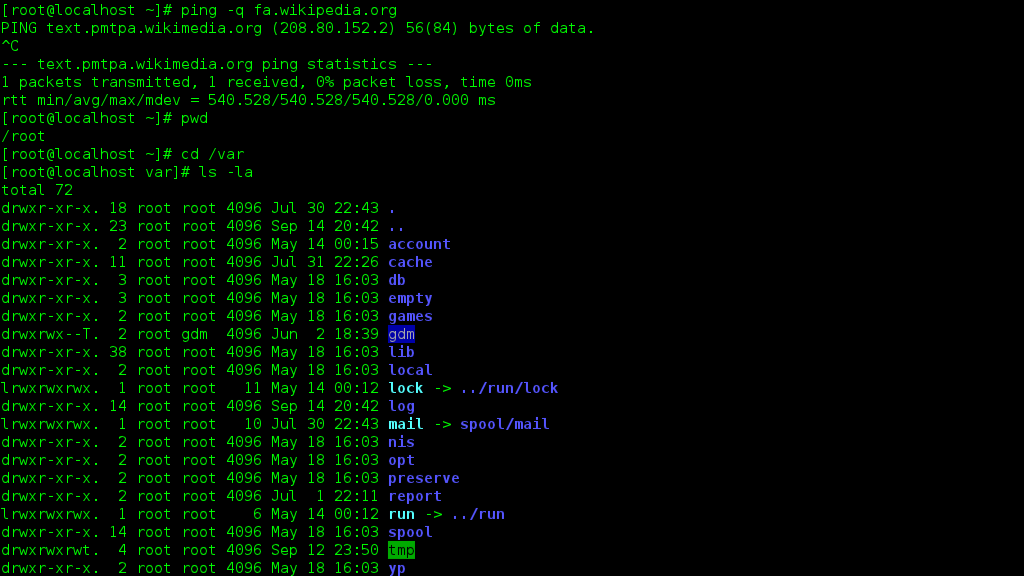

Пример Command line interface (CLI). Источник: Википедия

Напоминаем, хэши — это необратимые математические функции, которые в данном случае используются для генерации буквенно-цифровой строки из всего кода файла. Эта строка уникальна и обновляется каждый раз, когда в исходный код программы вносятся изменения.

Эксперт на GitHub под ником Serhack рассказал, что после взлома сервера на сайте действительно оказались вредоносные программы.

Я могу подтвердить, что вредоносные файлы действительно крадут монеты. Спустя примерно 9 часов, как я запустил один из файлов, несанкционированная транзакция просто опустошила мой кошелёк. Я скачал этот файл вчера примерно в 17 часов.

Как не лишиться безопасности

В сообществе любителей софта с открытым исходным кодом нередка практика, когда сгенерированный хэш от проверенной программы копируют, чтобы впоследствии можно было проверить её легитимность. Иначе говоря, вы просто сравниваете хэш скачанной программы с заявленным хэшем от первоначальных разработчиков.

Если хэш загруженного файла отличается, то вполне вероятно, что программу на сервере подменили, причём скорее всего именно вредоносной программой. Вот что пишут на Реддите.

Похоже, сборку действительно подменили, и вредоносные CLI находились на сервере примерно 35 минут. Сейчас все загрузки поставляются из безопасного резервного источника. […] Если вы скачивали с сайта что-либо в последние 24 часа и не проверяли целостность файлов, немедленно сделайте это. Если хэши не совпадают, ни в коем случае не запускайте скачанные программы.

Monero XMR. Источник: 2Биткоина

Команда Monero в настоящее время изучает причины проблемы и уже в ближайшее время должна предоставить какие-то подробности.

Стоит отметить, проблема с подменой файлов на официальном сайте возникла за полторы недели до хардфорка Monero, который запланирован на 30 ноября. Главная задача апдейта — переход на новый PoW-алгоритм под названием RandomX. Особенность последнего заключается в выполнении разных частей кода в произвольном порядке и загрузке памяти устройства. Благодаря этому достигается устойчивость к мощным ASIC-майнерам. Подробнее об особенностях алгоритма читайте в нашем отдельном материале.

Monero проводит хардфорки каждые шесть месяцев. Это позволяет отлаживать процесс майнинга, выстраивая защиту перед ASIC-майнерами. Главная цель разработчиков Monero заключается в том, чтобы предоставить майнерам равные условия.

Monero XMR. Источник: 2Биткоина

Что интересно, не так давно в блоге одной из крупнейших криптобирж Coinbase появилась заметка о том, что улучшения Monero не приносят особых результатов.

Их стратегия недооценивает способности талантливых разработчиков оборудования быстро интегрировать новую функциональность в микросхемы. Практически наверняка любой высококвалифицированный инженер в состоянии предусмотреть любые шаблонные потенциальные улучшения в алгоритмах PoW и загодя оборудовать этой функциональностью микросхемы ещё на этапе разработки.

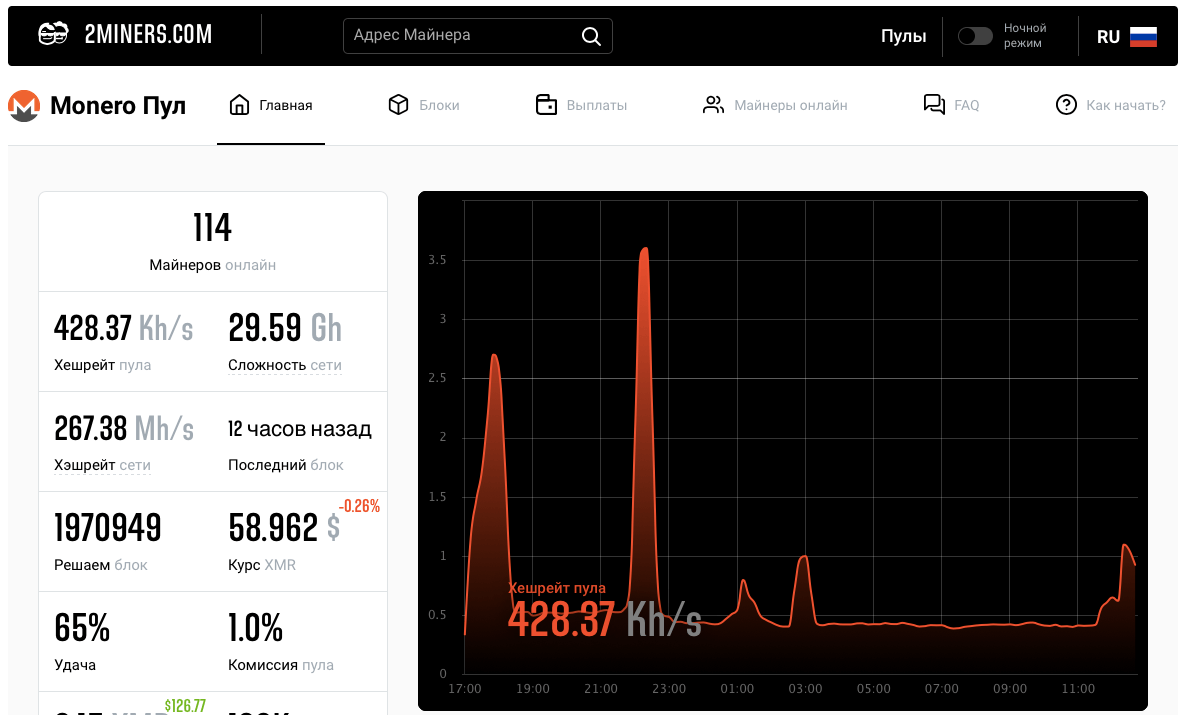

Надеемся, обновление пройдёт успешно, и владельцы видеокарт смогут спокойно майнить криптовалюту без угрозы со стороны ASIC-устройств. Копать Monero XMR и другие криптовалюты рекомендуем на пуле 2Miners. Сегодня этим занимаются больше 100 человек из как минимум 9400 пользователей пула.

Майнинг-пул Monero от 2Miners. Источник: 2Miners.com

В нашем крипточате майнеров вы найдёте ещё много другой полезной информации.

Подписывайтесь на наш канал в Телеграме. И не скачивайте что попало!